Tertipu Klik Link, Uang Dimaling

Merdeka.com - Daniel (37), masih kesal betul mengingat kejadian beberapa bulan lalu. Uang Rp6.253.000 di rekeningnya dan istrinya ludes dikuras maling. Gara-garanya, sang istri tergiur tawaran link penukaran poin dari provider kartu seluler.

Peristiwa itu dialami warga Lenteng Agung, Jakarta Selatan pada pertengahan Februari 2022. Berawal dari Nita (35), istrinya, menerima telepon dari seseorang yang mengaku petugas call center Telkomsel. Saat itu Nita baru saja melakukan pembayaran tagihan kartu pascabayar. (Daniel dan Nita bukan nama sebenarnya).

Petugas gadungan itu mengatakan, Nita bisa menukarkan poin senilai Rp800 ribu. Yang membuat Nita percaya, semua identitasnya, nama lengkap, alamat rumah, hingga transaksi pembayaran kartu pascabayar yang baru dilakukan, disebutkan pelaku.

-

Apa penipuan yang marak terjadi saat ini? Beredar unggahan di media sosial terkait tawaran pinjaman bagi nasabah Bank Rakyat Indonesia (BRI) hanya dengan menghubungi nomor WhatsApp.

-

Siapa pelaku penipuan? Kelima tersangka tersebut telah dilakukan penahanan sejak tanggal 26 April 2024 dan terhadap satu WN Nigeria sudah diserahkan kepada pihak imigrasi untuk diproses lebih lanjut,' tuturnya.

-

Bagaimana pelaku penipuan mengakses data pribadi nasabah? Seperti diketahui melalui aplikasi yang tidak resmi atau bodong tersebut membuat korban dengan sadar memberikan persetujuan untuk mengizinkan aplikasi tersebut mengakses aplikasi SMS dan aplikasi lainnya.

-

Bagaimana cara penipuan online dilakukan? Penipuan online juga nggak kalah canggih. Saya pernah dapet email dari pangeran Nigeria. Katanya mau bagi warisan 10 juta dolar. Saya mikir, 'Wah, lumayan nih, bisa buat modal nikah.' Tapi habis itu saya sadar, 'Emang kenapa juga pangeran Nigeria kenal saya?'

-

Siapa yang jadi korban penipuan? Defri mengalami insiden ini ketika menerima tawaran investasi pada pertengahan 2023.

-

Siapa yang menjadi korban penipuan? 'Saya bukanlah orang yang ada dalam berita ini. Saya tidak melakukan transplantasi wajah,' katanya kepada saluran tersebut, seraya menambahkan ia telah menjalani operasi yang berbeda empat tahun lalu.

Setelah berhasil meyakinkan Nita, obrolan berlanjut via WhatsApp (WA). Sebuah link dikirim. Nita diminta mengklik dan mengisi username dan password m-banking BCA. Dia kemudian mendapat pesan WA lagi yang memintanya memasukkan sejumlah angka yang ternyata berupa OTP (one time password).

"Habis itu raib dah tuh. Pertama isi ATM dia raib. Terus pelaku telepon lagi karena nominalnya kecil, dia telepon bini lagi. Minta nomor rekening lagi, ya dikasih akhirnya semua isi ATM gue raib," kata Daniel kepada merdeka.com, 7 Oktober lalu.

Daniel mengetahui isi rekeningnya dikuras saat mendapat notifikasi di handphonenya. Ada transaksi pemindahan uang. Saat membuka mobile banking istrinya, akses ditolak karena password telah diganti oleh pelaku.

Daniel hanya bisa gigit jari saat menghubungi pihak bank meminta pemblokiran. "Habis semuanya isi rekening gue sama istri. Nol rupiah. Gue langsung telepon bank minta blokir, ternyata penipunya lebih cepat. Pokoknya kerjanya pelaku cepat ya, sekitar 10 menit lah," ujarnya.

Bersama sang istri, Daniel melaporkan penipuan itu ke Polres Jakarta Selatan. "Tapi saya enggak tahu kelanjutannya lagi sekarang," ucapnya pasrah.

Kejadian yang dialami Daniel dan Nita juga dialami Rosalia (33) warga Depok. Dalam unggahannya di grup Facebook, Info Depok 6 Juli lalu, dia menceritakan tertipu oleh orang yang mengaku dari Bank BRI.

Awalnya, Rosalia melihat iklan yang mengatasnamakan Bank BRI di beranda Facebook yang menginfokan bahwa ada perubahan biaya transfer antar rekening menjadi Rp2.500 dan gratis biaya pulsa pemberitahuan transaksi. Dalam iklan itu juga disertakan link untuk pendaftaran BI-Fast di aplikasi BRImo (BRI mobile).

Rosalia pun mendaftar. Sebuah pesan WhatsApp kemudian masuk dari nomor 0811581582 dengan gambar profil logo BRI.

"Tadi ibu/bapak sempat melakukan pendaftaran di BI FAST namun tidak selesai. Silakan diselesaikan pendaftaran BI FAST nya. Untuk melanjutkan update fitur layanan BI FAST silakan aktivasi melalui link website berikut https://lb-bri.com/id. Apakah ibu/bapak sudah menerima SMS verifikasinya? Jika belum mohon tunggu kami kirim ulang kembali."

Demikian pesan yang diterima Rosalia. Tanpa curiga, dia mengklik link tersebut dan mengisi sejumlah nomor. Tak lama berselang, dia malah mendapatkan pesan transaksi top up (pengisian) ke OVO nomor 08386092847 berhasil, senilai Rp1.700.000.

Sebelum sadar tertipu, awalnya Rosalia sempat ragu. Tapi berkali-kali penipu itu berupaya meyakinkan sebagai orang Bank BRI. Ditambah lagi, aplikasi BRImo milik Lia saat itu dalam status terblokir.

"Dia bilang mau buka blokiran. Saldo di rekening BRI sampai habis dipindahkan ke akun OVO yang mungkin masih komplotannya. Harap berhati-hati dan waspada dengan segala bentuk penipuan yang ada di FB, IG dan WA," tulisnya.

Cara Phising Bekerja

Direktur Jenderal Aplikasi Informatika Kementerian Kominfo Semuel Abrijani Pangerapan menjelaskan, modus penipuan dengan mengklik link seperti yang dialami Daniel dan Lia sebagai phising.

"Penipu membuat website palsu yang mirip dengan aslinya. Jadi sebenarnya, (uang) yang kesedot itu bukan karena klik link, tapi klik link dan memberikan akun dan password," jelasnya saat dihubungi merdeka.com, Senin 10 Oktober.

Sammy, sapaan akrabnya, menambahkan, korban yang tertipu mengira link yang diklik merupakan website resmi. "Jadi mereka kasih aja akun dan password-nya."

Dia mengimbau kepada masyarakat untuk hati-hati, bersikap skeptis dan kritis. "Kalau menerima link-link jangan langsung diklik. Cek ke penyedia layanan, menanyakan kebenaran dari informasi yang diterima," pesan Sammy.

Bagaimana modus phising ini beraksi? Sebuah akun TikTok dengan nama pengguna @youudan membuat penjelasan. Dia mencontohkan salah satu website yang beralamat di pilih-tarifbri.herokuapp.com. Dari nama domain sebenarnya sudah terlihat jelas website ini bukan situs resmi bank BRI. Tapi tampilannya seperti aplikasi BRI mobile atau BRImo.

"Aplikasi ini di-deploy ke heroku. Bagi yang enggak tahu heroku itu apa, itu situs buat hosting aplikasi gratisan," jelas @youudan.

Menggunakan webtool 'Wappalyzer' dia kemudian melacak situs itu. Wappalyzer merupakan webtool yang berfungsi untuk mengidentifikasi sistem yang digunakan untuk membangun suatu website. Wappalyzer berupa ekstensi pada web browser Google Chrome.

Hasilnya, website BRImo abal-abal itu dibuat menggunakan Next.js, sebuah framework JavaScript buatan Vercel yang digunakan front-end developer untuk membangun sebuah website yang cepat dan ramah pengguna.

"Waduh orang-orang phising sekarang udah pada niat juga ya," kata @youudan.

Calon korban yang mengakses link itu kemudian diminta memilih menu 'tarif baru' dan 'tarif normal'. Hal ini terkait tawaran pengubahan menu biaya transfer di bank BRI. Ketika salah satu menu dipilih, pengguna diminta melakukan login dengan memasukkan username dan password BRImo.

@youudan kemudian memasukkan sembarang username dan password. Yang menarik, di kolom password, kata sandi yang harusnya disembunyikan, tetap ditampilkan saat diketik.

Dia kemudian menelusuri ke mana data username dan password itu itu dikirimkan. Hasilnya, kedua data itu diteruskan ke sebuah email beralamat di wkop6003@gmail.com. "Jadi ketahuan dong, ini udah jelas phising. Sebenarnya udah ketahuan juga dari domainnya ini phising," pungkas @youudan.

Dihubungi terpisah, Corporate Secretary BRI Aestika Oryza Gunarto meminta para nasabah BRI lebih berhati-hati dan tidak menginformasikan kerahasiaan data pribadi dan data perbankan seperti nomor rekening, nomor kartu, PIN, user dan password internet banking kepada orang lain, termasuk yang mengatasnamakan BRI.

Dia menegaskan, BRI hanya menggunakan website dan media sosial resmi yang terverifikasi dengan tanda centang biru sebagai media komunikasi yang dapat diakses oleh masyarakat melalui: website www.bri.co.id, Instagram (@bankbri_id), Twitter (@bankbri_id, @kontak bri, @promo_bri), Facebook (Bank BRI), dan Youtube: Bank BRI

"BRI mengimbau seluruh nasabah untuk waspada segala bentuk modus penipuan dan kejahatan perbankan yang dilakukan oleh pihak yang tidak bertanggung jawab. Info lebih lanjut, menghubungi Kantor BRI terdekat atau Contact BRI 14017/1500017," tulis Aestika.

Modus Berkembang

Pratama Dahlian Persadha, Chairman Lembaga Riset Keamanan Siber dan dan Komunikasi CISSReC menyebut phising merupakan kejahatan modern. Sayangnya, kemampuan sebagian aparat penegak hukum di Indonesia masih terbatas.

"Kalau hanya kejahatan skimming ATM, aparat polisi kita sudah sering menangkap pelaku baik WNI maupun WNA," kata Pratama saat dihubungi merdeka.com, akhir pekan lalu.

Dia menambahkan, kejahatan phising dengan mengirimkan link lebih sulit ditelusuri. Apalagi para pelaku memanfaatkan anonimitas di internet. Belum lagi nomor telepon yang digunakan tidak terdaftar atas nama pelaku.

"Kemampuan aparat untuk mendeteksi akun media sosial dan nomor seluler para penipu sebenarnya ada, namun masih sangat terbatas untuk tindak kejahatan luar biasa seperti terorisme, korupsi maupun narkoba," ujarnya.

Sementara Kasubdit I Direktorat Tindak Pidana Siber Bareskrim Polri Kombes Reinhard Hutagaol mengungkapkan, modus penipuan terkait phishing berkembang. Dulu, banyak yang tertipu karena menyerahkan nomor OTP kepada pelaku yang pura-pura salah kirim nomor voucher game yang bernilai ratusan ribu. Ada juga OTP untuk mentransfer saldo uang elektronik.

Setelah modus OTP sudah tak lagi berhasil, kini penipu menggunakan website palsu untuk mengelabui calon korban agar mengisi username dan password.

"Banyak yang jadi korban itu adalah orang-orang daerah. Enggak ngerti dapat SMS atau WA misalnya, dibohongin mendapatkan hadiah, ini yang penipuan website ya," kata Reinhard.

Danang Prihartono, Plt Deputi Analisis dan Pemeriksaan PPATK menjelaskan, laporan transaksi keuangan mencurigakan (LTKM) yang diterima lembaganya terkait penipuan terus meningkat dalam tiga tahun terakhir.

Pada 2019 ada 10.000 LTKM, kemudian tahun 2020 bertambah menjadi 15.000 LTKM, dan pada 2021 lalu ada 25 ribu LTKM. PPATK kewalahan menelusuri semua laporan itu.

"Cuma kan memang jumlahnya kebanyakan kecil-kecil, jadi memang banyak sekali. Dari jumlah sebanyak itu tidak mungkin kalau kita tangani semua," kata Danang.

(mdk/bal)Cobain For You Page (FYP) Yang kamu suka ada di sini,

lihat isinya

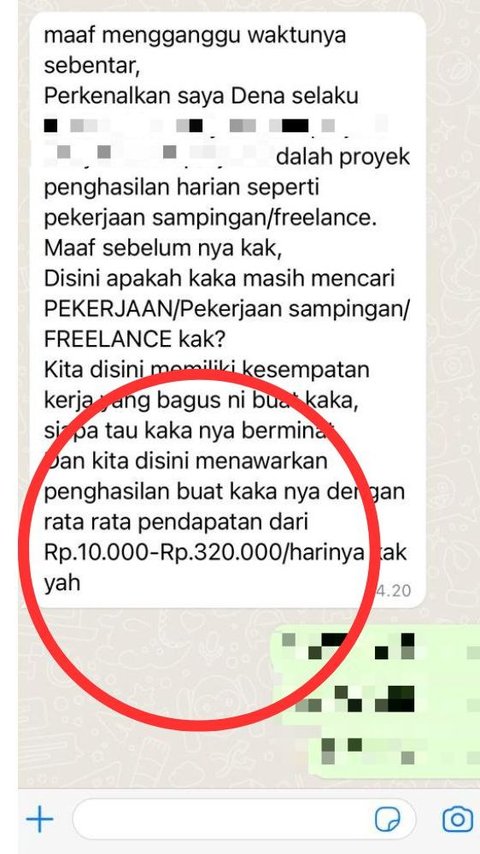

Kasus penipuan modus kerja dengan like dan subscribe youtube tidak hanya menipu para korban dengan menggasak uangnya saja.

Baca Selengkapnya

Korban akan dimintai data pribadi perbankan oleh pelaku

Baca Selengkapnya

Warganet curhat nyaris terkena penipuan dengan modus salah transfer.

Baca Selengkapnya

Para korban diiming-imingi pekerjaan oleh terlapor dan para korban diminta untuk menyerahkan KTP dan foto diri kepada terlapor R.

Baca Selengkapnya

Mengimbau masyarakat agar mewaspadai penipuan dengan modus tersebut.

Baca Selengkapnya

Begini cara memblokir data KTP yang terlanjur disalahgunakan untuk pinjol.

Baca Selengkapnya

Korban sudah melaporkan penipuan dan ancaman dialaminya ke polisi.

Baca Selengkapnya

Seorang pengusaha hotel di Kota Malang menjadi korban pencurian data (phising). Uang dalam rekeningnya sebesar Rp559,9 Juta.

Baca Selengkapnya

Modus penipuan semakin berkembang, termasuk modus penipuan salah transfer.

Baca Selengkapnya

Kasus ini sedang ditangani oleh Polres Metro Jakarta Timur.

Baca Selengkapnya

Keempat pelaku berpura-pura sebagai pegawai bank untuk mengelabui korbannya.

Baca Selengkapnya

Ditreskrimsus Polda Metro Jaya masih mendalami kasus ini dengan mendalami terkait kemungkinan adanya korban lain

Baca Selengkapnya