Keamanan Jaringan adalah Pencegahan Akses Ilegal pada Komputer, Ini Cara Kerjanya

Merdeka.com - Keamanan jaringan adalah istilah luas yang mencakup berbagai teknologi, perangkat, dan proses. Dalam istilah yang paling sederhana, keamanan jaringan adalah seperangkat aturan dan konfigurasi yang dirancang untuk melindungi integritas, kerahasiaan, dan aksesibilitas pada jaringan komputer dan data menggunakan teknologi perangkat lunak dan perangkat keras.

Setiap organisasi, terlepas dari ukuran, industri, atau infrastrukturnya, memerlukan tingkat solusi keamanan jaringan untuk melindunginya dari lanskap ancaman dunia maya yang terus berkembang di saat ini.

Arsitektur jaringan saat ini sangat kompleks dan dihadapkan pada lingkungan ancaman yang selalu berubah, dan serangan dunia maya yang berusaha mencari dan mengeksploitasi kerentanan yang ada.

-

Apa itu kabel jaringan? Secara sederhana, kabel jaringan sendiri merupakan perangkat keras yang memiliki kegunaan khusus sebagai koneksi jaringan.

-

Apa itu Cyber Security? Mengutip dari beragam sumber, cyber security adalah sebuah sistem atau cara yang bertujuan melindungi komputer, jaringan, sistem, dan data dari akses yang tidak sah. Sederhananya, terserang hacker.

-

Mengapa perlindungan perangkat digital penting? Keamanan perangkat digital menjadi prioritas utama di era teknologi saat ini.

-

Bagaimana AI meningkatkan kualitas jaringan? Chatbot berteknologi AI ini merupakan sebuah inovasi tepat sasaran, terlebih dalam meningkatkan Quality of Experience (QoE) pengguna. Inovasi MONA diyakini dapat menunjang perkembangan kualitas jaringan di Indonesia secara melejit atas chat dari pengguna.

-

Apa itu keamanan internet untuk anak? Keamanan internet bagi anak-anak dan remaja mencakup pemahaman tentang bagaimana mereka mengakses dan menggunakan internet. Ini melibatkan segala hal mulai dari pembelajaran daring, interaksi di media sosial, hingga bagaimana mereka berbagi informasi secara digital.

-

Bagaimana membuat password yang aman? Gunakan Password yang Lebih Panjang, Hindari Password Berpola, Satu Akun, Satu Password, Tambahkan Karakter Khusus

Kerentanan ini dapat terjadi di banyak area, termasuk perangkat, data, aplikasi, dan pengguna itu sendiri. Untuk alasan ini, ada banyak alat dan aplikasi keamanan jaringan yang digunakan untuk menangani ancaman dan eksploitasi individu.

Dengan aktivitas masyarakat yang kini banyak terjadi di dunia maya, keamanan jaringan adalah sesuatu yang harus mulai diperhatikan. Berikut ini, kami akan sampaikan lebih lanjut tentang hal-hal yang berkaitan dengan keamanan jaringan.

Cara Kerja Keamanan Jaringan

Ada banyak lapisan atau bagian yang perlu dipertimbangkan ketika menangani keamanan jaringan di seluruh organisasi. Serangan dapat terjadi pada lapisan mana pun, sehingga perangkat keras, perangkat lunak, dan kebijakan keamanan jaringan Anda harus dirancang untuk menangani setiap area.

Keamanan jaringan biasanya terdiri dari tiga kontrol berbeda. Menurut situs forcepoint.com, tiga kontrol keamanan jaringan adalah fisik, teknis dan administratif. Berikut adalah penjelasan singkat tentang berbagai jenis keamanan jaringan dan cara kerja setiap kontrol.

Keamanan Jaringan Fisik

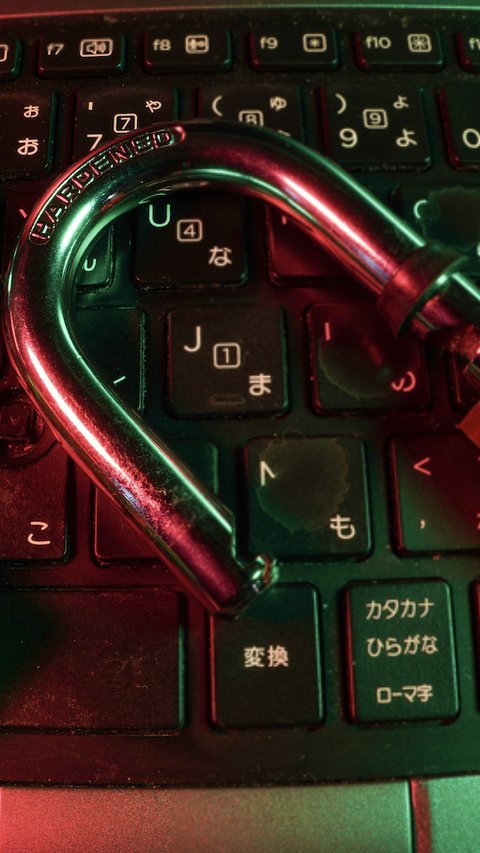

Kontrol keamanan jaringan fisik adalah keamanan yang dirancang untuk mencegah personel yang tidak berwenang mendapatkan akses fisik ke komponen jaringan seperti router, lemari kabel, dan sebagainya. Akses terkontrol, seperti kunci, autentikasi biometrik, dan perangkat lain, sangat penting dalam organisasi mana pun.

Keamanan Jaringan Teknis

Kontrol keamanan teknis adalah keamanan yang melindungi data yang disimpan di jaringan atau yang sedang transit, masuk atau keluar jaringan. Perlindungan pada keamanan ini ada dua, yang perlu melindungi data dan sistem dari personel yang tidak berwenang, dan juga yang melindungi dari aktivitas jahat dari para karyawan.

Keamanan Jaringan Administratif

Kontrol keamanan administratif adalah keamanan yang terdiri dari kebijakan dan proses keamanan yang mengontrol perilaku pengguna, seperti bagaimana pengguna diautentikasi, tingkat akses mereka, dan juga bagaimana anggota staf IT menerapkan perubahan pada infrastruktur.

Jenis Keamanan Jaringan

Ada beberapa cara berbeda untuk mengamankan jaringan Anda. Berikut jenis keamanan jaringan yang kami kutip dari cisco.com:

Firewall

Firewall adalah perangkat keamanan jaringan yang memantau lalu lintas jaringan masuk dan keluar serta yang memutuskan terkait izin atau blokir lalu lintas tertentu berdasarkan seperangkat aturan keamanan yang ditentukan.

Sistem pencegahan intrusi

Sistem pencegahan intrusi (IPS) memindai lalu lintas jaringan untuk secara aktif memblokir serangan. Peralatan Keamanan IPS melakukan ini dengan menghubungkan sejumlah besar intelijen ancaman global untuk tidak hanya memblokir aktivitas berbahaya tetapi juga melacak perkembangan file dan malware yang dicurigai di seluruh jaringan untuk mencegah penyebaran wabah dan infeksi ulang.

Workload security

Workload security melindungi beban kerja yang bergerak di berbagai lingkungan cloud dan hybrid. Beban kerja terdistribusi ini memiliki permukaan serangan yang lebih besar, yang harus diamankan tanpa memengaruhi pergerakan bisnis.

Segmentasi jaringan

Segmentasi yang ditentukan perangkat lunak menempatkan lalu lintas jaringan ke dalam klasifikasi yang berbeda dan membuat penegakan kebijakan keamanan menjadi lebih mudah. Idealnya, klasifikasi didasarkan pada identitas titik akhir, dan bukan hanya alamat IP. Anda dapat menetapkan hak akses berdasarkan peran, lokasi, dan lainnya sehingga tingkat akses yang tepat diberikan kepada orang yang tepat dan perangkat yang mencurigakan dapat ditampung dan diperbaiki.

VPN

Jaringan pribadi virtual mengenkripsi koneksi dari titik akhir ke jaringan, yang seringkali melalui internet. Biasanya, VPN akses jarak jauh menggunakan IPsec atau Secure Sockets Layer untuk mengotentikasi komunikasi antara perangkat dan jaringan ini.

Access control

Tidak setiap pengguna harus memiliki akses ke jaringan Anda. Untuk mencegah penyerang potensial, Anda perlu mengenali setiap pengguna dan setiap perangkat. Kemudian Anda dapat menegakkan kebijakan keamanan Anda. Anda dapat memblokir perangkat di titik akhir yang tidak sesuai atau hanya memberi mereka akses yang terbatas. Proses ini disebut juga kontrol akses jaringan atau network access control (NAC).

Perangkat lunak anti-virus dan anti-malware

"Malware," kependekan dari "malicious software," bisa berupa virus, worm, Ttrojan, ransomware, dan spyware. Terkadang malware akan menginfeksi jaringan tetapi tidak aktif selama berhari-hari atau bahkan berminggu-minggu. Program antimalware terbaik tidak hanya memindai malware saat masuk, tetapi juga terus melacak file setelahnya untuk menemukan anomali, menghapus malware, dan memperbaiki kerusakan.

Application security

Perangkat lunak apa pun yang digunakan untuk menjalankan bisnis perlu dilindungi, baik dengan staf IT yang membuatnya atau Anda membelinya. Sayangnya, aplikasi apa pun mungkin mengandung celah, atau kerentanan, yang dapat dimanfaatkan penyerang untuk menyusup ke jaringan Anda. Application security, atau keamanan aplikasi mencakup perangkat keras, perangkat lunak, dan proses yang Anda gunakan untuk menutup lubang tersebut.

Analisis perilaku

Untuk mendeteksi perilaku jaringan yang tidak normal, Anda harus mengetahui seperti apa perilaku normal tersebut. Alat analisis perilaku secara otomatis membedakan aktivitas yang menyimpang dari norma. Tim keamanan kemudian dapat mengidentifikasi dengan lebih baik indikator yang menimbulkan masalah potensial dan dengan cepat memulihkan ancaman.

Cloud security

Cloud security adalah serangkaian teknologi, kebijakan, dan aplikasi yang diterapkan untuk mempertahankan IP online, layanan, aplikasi, dan data penting lainnya. Ini membantu Anda mengelola keamanan dengan lebih baik dengan melindungi pengguna dari ancaman di mana pun mereka mengakses internet dan mengamankan data dan aplikasi Anda di cloud.

Data loss prevention

Organisasi harus memastikan bahwa staf mereka tidak mengirim informasi sensitif ke luar jaringan. Teknologi data loss prevention, atau DLP, dapat menghentikan seseorang untuk mengunggah, meneruskan, atau bahkan mencetak informasi penting dengan cara yang tidak aman.

Email security

Gateway email adalah ancaman nomor satu dalam pelanggaran keamanan. Penyerang menggunakan informasi pribadi dan taktik rekayasa sosial untuk membangun kampanye phishing yang canggih untuk menipu penerima dan mengirim mereka ke situs yang menyajikan malware. Aplikasi email security akan memblokir serangan masuk dan mengontrol pesan keluar untuk mencegah hilangnya data sensitif.

Keamanan jaringan industri

Saat Anda mendigitalkan operasi industri, integrasi yang lebih dalam antara IT, cloud, dan jaringan industri memaparkan Sistem Kontrol Industri (ICS) Anda ke ancaman dunia maya. Anda memerlukan visibilitas penuh ke dalam postur keamanan OT untuk mengelompokkan jaringan industri, dan memberi makan alat keamanan IT dengan detail yang kaya tentang perangkat dan perilaku OT.

Web security

Solusi keamanan web akan mengontrol penggunaan web staf Anda, memblokir ancaman berbasis web, dan menolak akses ke situs web jahat. Ini akan melindungi gateway web di situs atau di cloud. "Web security" juga mengacu pada langkah-langkah yang perlu Anda ambil untuk melindungi situs web Anda sendiri.

Wireless security

Jaringan nirkabel tidak seaman kabel. Tanpa tindakan keamanan yang ketat, memasang LAN nirkabel bisa seperti meletakkan port Ethernet di mana-mana, termasuk tempat parkir. Untuk mencegah eksploitasi terjadi, Anda memerlukan produk yang dirancang khusus untuk melindungi jaringan nirkabel.

Manfaat Keamanan Jaringan

Beberapa manfaat keamanan jaringan adalah sebagai berikut:

Membangun kepercayaan

Keamanan dalam sistem berarti keamanan untuk semua orang. Keamanan jaringan meningkatkan kepercayaan klien dan konsumen, dan melindungi bisnis Anda dari dampak reputasi dan hukum dari pelanggaran keamanan.

Mengurangi risiko

Solusi keamanan jaringan yang tepat akan membantu bisnis Anda tetap mematuhi peraturan bisnis dan pemerintah, dan akan meminimalkan dampak bisnis dan keuangan dari pelanggaran jika memang terjadi.

Melindungi informasi hak milik

Klien dan pelanggan mengandalkan Anda untuk melindungi informasi sensitif mereka. Bisnis Anda juga bergantung pada perlindungan yang sama. Keamanan jaringan memastikan perlindungan informasi dan data yang dibagikan di seluruh jaringan.

Memungkinkan tempat kerja yang lebih modern

Dari mengizinkan karyawan untuk bekerja dengan aman dari lokasi mana pun menggunakan VPN hingga mendorong kolaborasi dengan akses jaringan yang aman, keamanan jaringan menyediakan opsi untuk memungkinkan masa depan pekerjaan. Keamanan jaringan yang efektif juga menyediakan banyak tingkat keamanan untuk disesuaikan dengan bisnis Anda yang sedang berkembang. (mdk/ank)

Cobain For You Page (FYP) Yang kamu suka ada di sini,

lihat isinya

Perangkat lunak memiliki peran penting dalam sistem operasi komputer.

Baca Selengkapnya

Pelajari perbedaan penyadapan akses fisik dan jarak jauh serta cara mendeteksinya untuk melindungi perangkat Anda.

Baca Selengkapnya

Berikut lima langkah tepat dalam menangani serangan ransomware

Baca Selengkapnya

Sistem operasi, baik itu VMware maupun Windows, harus diamankan dengan baik.

Baca Selengkapnya

Enkripsi adalah suatu proses konversi informasi menjadi kode rahasia yang hanya dapat diakses oleh pengguna.

Baca Selengkapnya

Website merupakan kumpulan halaman web yang dapat diakses publik dan saling terkait.

Baca Selengkapnya

Panduan cara mengetahui kata sandi Wifi dengan mudah dan aman yang perlu diketahui.

Baca Selengkapnya

Di tengah teknologi yang terus berkembang pesat, banyak cara menghindari kebocoran data.

Baca Selengkapnya

Perkembangan teknologi Ai diperlukan sebagai keamanan siber.

Baca Selengkapnya

Cara melihat atau mengetahui kata sandi jaringan wifi yang sudah terhubung di perangkat.

Baca Selengkapnya

Berikut penjelasan lengkap mengenai cyber security.

Baca Selengkapnya

RT RW net ilegal berpotensi merugikan ISP legal karena banyak faktor.

Baca Selengkapnya